Zankyou no Terror: Anime de temporada con muchas referencias a la cultura hacker

Atención

Hace aproximadamente 1 mes se estrenó el anime Zankyou no Terror (Terror in Resonance), a grandes rasgos la historia comienza cuando dos chicos colocan explosivos para derribar un par de edificios durante un acto terrorista, además una compañera de clases se ve involucrada durante lo ocurrido y termina siendo cómplice de ellos, sin embargo esto no fue lo más interesante para mí, ahora les cuento porque decidí escribir este artículo :).

Existen muchísimas series y películas en donde cuando involucran cosas relacionadas con el mundo de la tecnología o la cultura hacker se hacen referencias que llegan a dar bastante risa (o en otros casos ganas de llorar :p, estoy hablando de cuando muestran direcciones ip con valores arriba de 255, dirección en hexadecimal con G, H, I, j o hasta X (enserio xD) y ni mencionemos al estereotipo del “hacker" con lentes negros trabajando en una habitación en plena oscuridad.

Sin embargo este no fue el caso en Zankyou no Terror (por lo menos no tanto) y hasta pareciera que los escritores del anime se dieron a la tarea de hacer investigación respecto a algunas de las escenas de hacking que ocurren en el capítulo 4, el capítulo causo mucha discusión y polémica en boards como reddit y 4chan, entre gente que trataba de justificar si era posible hacer lo que se mostraba en la serie, es por eso que en este artículo daré mi opinión personal respecto a algunas escenas que me parecieron las más interesantes, también echare a volar un poco la imaginación.

Contexto del capitulo

Los dos niños terroristas empiezan a colocar explosivos mientras lanzan acertijos al departamento de policía de Japón, cuyo objetivo será resolverlos para de esta manera encontrar la ubicación de las bombas y desactivarlas. Así mismo uno de los “loquillos", quien al parecer es un experto en informática super h4x0r, se da a la tarea de infiltrarse en los servidores de la policía xD.

Escena 1

Contexto: La policía en una reunión interna está hablando sobre lo sucedido, y uno de sus expertos en informática está explicando que es difícil rastrear la ubicación de donde se publicaron los videos de YouTube debido a que los chicos utilizaron un software de anonimato llamado Tor.

Comentarios con un poco de imaginación: Pues eso, los protagonistas utilizaron Tor (Onion network, lo que se usa para acceder a la Deep web, etc) para “proteger" su identidad y después publicar sus videos en youtube, probablemente los publicaron con una cuenta recién creada y enviaron el link a algunos medios de comunicación influyente mediante cuentas de twitter también recién creadas.

¿Posibilidad?: Es tan posible que hasta un niño de 8 años podría hacerlo, solo hace falta descargarse el navegador tor y listo.

Escena 2

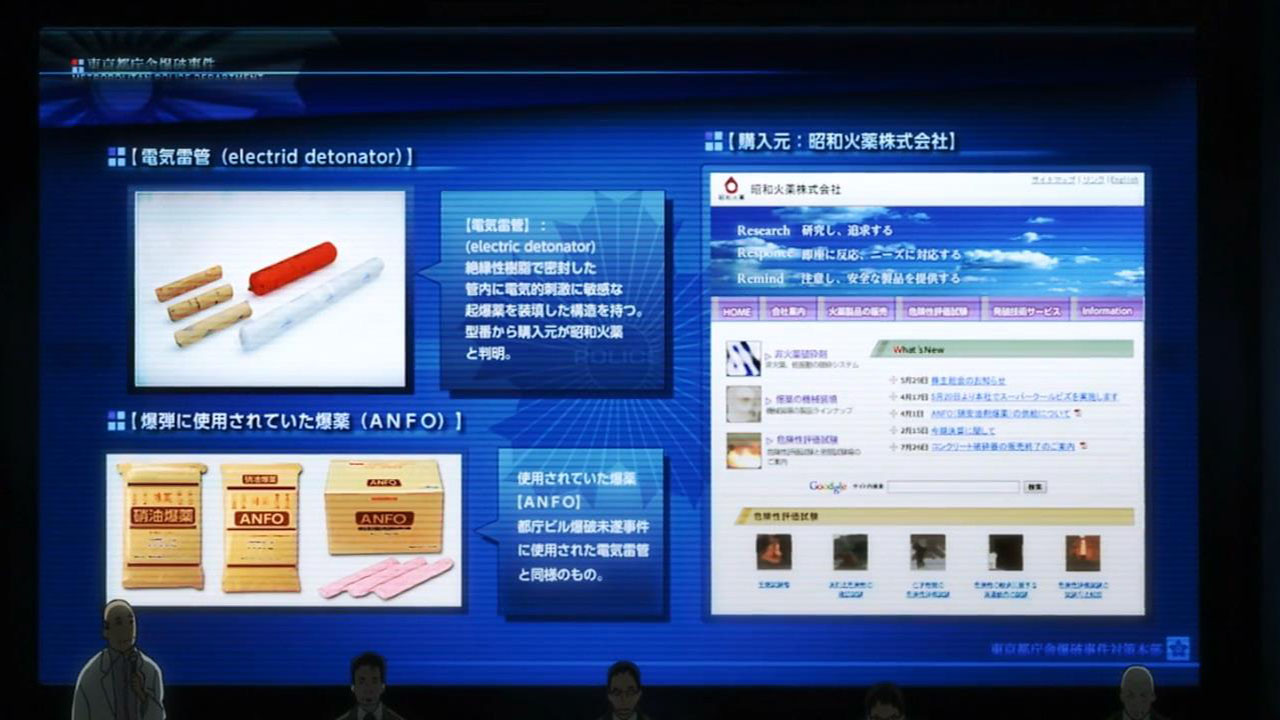

Contexto: Los investigadores de la policía explican el material con el que fueron construidas las bombas con las que derribaron los edificios, también mencionan que algunos materiales fueron comprados utilizando tarjetas de crédito robadas (un saludo a todos los carders xD) por lo que no pueden vincular directamente las compras con los culpables.

Comentarios con un poco de imaginación: Las compras por Internet no son algo nuevo hoy en día, es posible conseguir este tipo de material “exótico" (TNT, nitroglicerina, termita, etc.) en el mercado negro o comprar la materia prima y fabricarlo uno mismo, los otros materiales que se mencionan como los detonadores se pueden conseguir en tiendas de construcciones y pagarlas con tarjeta de crédito, existen foros en internet en donde se pueden conseguir tarjetas de crédito con saldo desde 1 dólar, o hasta ellos mismos pudieron haberlas conseguido si tienen acceso a alguna botnet o algún sitio que utilice tarjetas de crédito como medio de pago. Probablemente los chicos compraron las suyas en algún foro ruso xD y con eso compraron los detonadores y el demás material, seguramente también hicieron uso de algún “drop" para que recibiera sus cosas y se las entregara.

¿Posibilidad?: 100% posible, la complejidad radicaría en la manera en que se consiguen las tarjetas de crédito, ya sea compradas en foros de carders u obtenidas por uno mismo, y bueno, también ponerse de acuerdo con un drop de “confianza" XD XD XD para que no te vaya a rippear / robar las cosas que pidas por Internet.

Escena 3

Contexto: Aquí los investigadores rastrearon algunos componentes de las bombas usando el número de serie hasta una tienda en Internet donde se reciben “Kittocoins" XD XD XD, lo que hace aún más difícil rastrar a los chicos porque no hay entidades bancarias involucradas (a diferencia del fraude con tarjetas de crédito).

Comentarios con un poco de imaginación: Obvia referencia a Bitcoin, la cripto-moneda con más valor hoy en día, en la actualidad comerciar con el bitcoin y con cripto-monedas en general ya es una realidad (Lightcoin, Dogecoin, etc.), como ventaja, tenemos que es una moneda descentralizada y debido a que no hay instituciones bancarias involucradas es difícil para un tercero (alguien que no envió o recibió el pago) rastrar transacciones, hubo un par de charlas muy interesantes sobre el Bitcoin en #CPMX5 :).

¿Posibilidad?: Si, muy posible, cualquier persona con acceso a Internet puede abrir una Wallet y comenzar a comprar y vender bitcoins, los dueños de sitios web también pueden recibir pagos utilizando esta moneda, tan solo hace falta que publiquen la dirección a donde realizar los pagos, para mas información: Terminología del Bitcoin

Escena 4

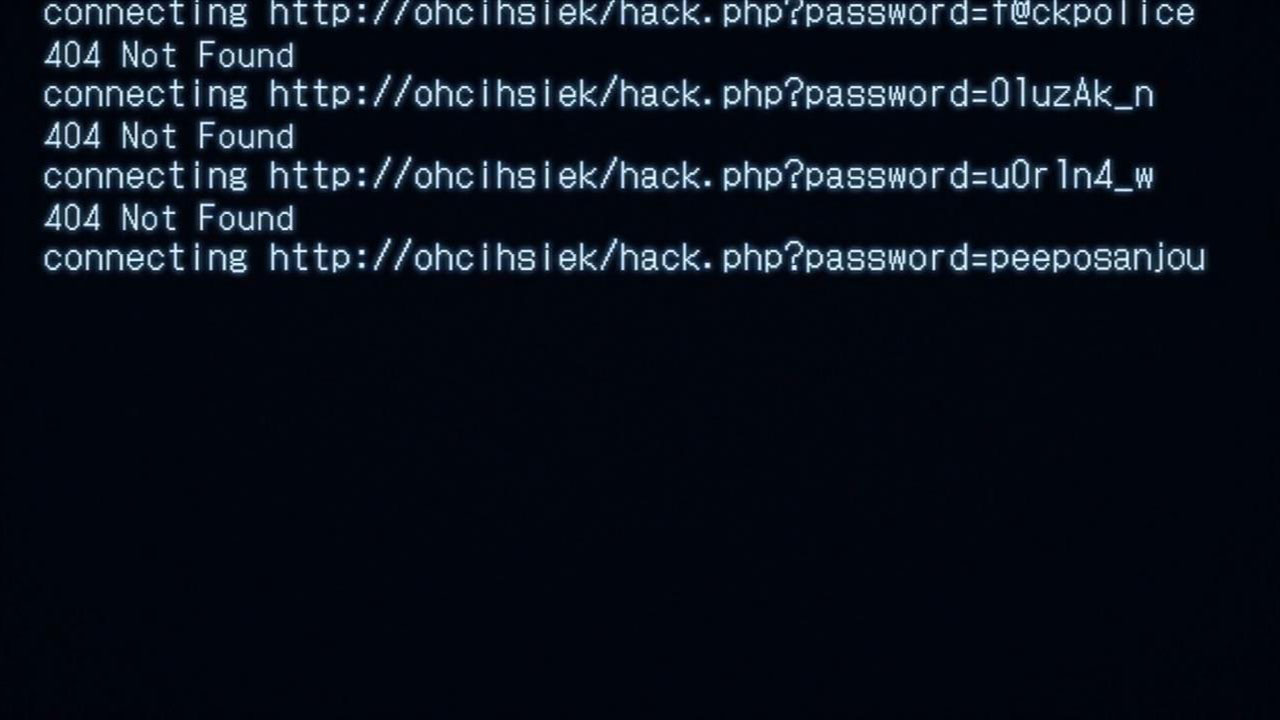

Contexto: Nuestro protagonista le dice a su amigo que encontró un backdoor en el sitio web de la policía http://ohcihsiek/hack.php, que al contrario es keishicoh que es la policía japonesa xD. Esta escena fue muy polémica en Reddit ya que la mayoría de la gente no entendió bien lo que sucedía, decían cosas como: “cómo es posible que la policia utilice contraseñas en texto plano para acceder a la página de la policía" o “Claro, soy un policía y mi contraseña es f@ckpolice, nadie la descubrirá" xD, pero como bien decía nuestro protagonista, este era un backdoor que alguien más había subido al servidor, el solo estaba tratando de adivinar la contraseña para robarle el acceso al dueño original xD.

Comentarios con un poco de imaginación: Para empezar veamos que al dominio http://ohcihsiek/ le falta el .jp xD, así que digamos que nuestro protagonista edito su archivo hosts para que tuviera que escribir solo ohcihsiek sin el top level domain de japon por comodidad, flojera o que se yo xD, resuelta esa incógnita ahora pasamos a la manera en la que está haciendo la conexión y la fuerza bruta. Aquí podemos ser tan imaginativos como queramos para justificar el programita con el que está tratando de conectarse, creo que lo más sencillo es decir que tiene un pequeño script en donde defines una url y un parámetros y realiza una petición GET al servidor, parsea lo que devuelve el servidor y si no es lo que estas esperando (algún texto como Access granted o Login successful) te imprime un 404 Not Found en la consola, XD XD XD, por el contrario si la respuesta del servidor es lo que tú quieres el script lanza el navegador con la url, el parámetro y el valor que sirvió para acceder, está de más decir que es una completa tontería meter los datos a mano cuando pudo ser todo automatizado desde un diccionario.

¿Posibilidad?: Ammm un poco probable, encontrar backdoors si no tienes acceso al sistema mismo es complicado, es como si quisieras encontrar un número de teléfono en el directorio telefónico, pero este no tuviera índice ni nada y tienes solo el teléfono pero no tienes los datos de a quién pertenece ni nada relacionado con él; al menos que sea un webshell popular de esas que puedes encontrar usando dorks o que los buscadores la hayan indexado o compartido en foros de defacers, teniendo en cuenta que la webshell se llama hack.php, que es una palabra muy común, es probable que si haya sido indexada o compartida, ahora nos queda solamente la parte de adivinar la contraseña, lo cual si es complicado ya que aunque tengas el diccionario más completo si la contraseña del webshell es algo como iuy123%&/($%#klj123%&/ es muy probable que no la encuentres nunca, entonces mi teoría final es que algún amigo defacer de nuestro protagonista le dio acceso a esa webshell y a manera de reto le dijo, si adivinas la contraseña es tuya, entonces él protagonista se puso a probar los passwords que se le ocurrían hasta que intento con el nombre de su amigo defacer “peeponsanju" y esa era la contraseña correcta xD.

Escena 5

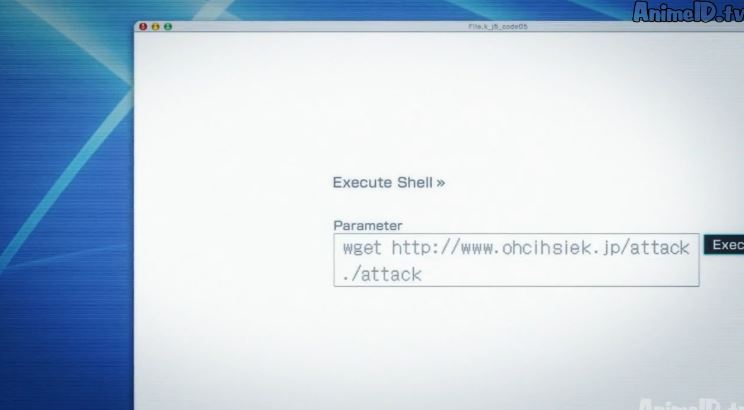

Contexto: Bueno, una vez que adivinan la contraseña del webshell se encuentran con una interfaz similar a la de la imagen, en donde usando la consola web hace un wget a un archivo que se encuentra en el mismo dominio ??? y después ejecuta lo que descargo (que probablemente es un script), aquí una explicación profunda de por que ejecutamos scripts usando ./ Why do you need ./ (dot-slash) before script name to run it in bash?

Comentarios con un poco de imaginación: Para justificar esta parte se me ocurre que el protagonista en esta escena está escribiendo comando en una segunda webshell de un segundo sitio que tambien vulnero y que puede ser accedido solamente a través del primer servidor, como si el segundo servidor estuviera en una intranet, entonces para subir archivos al segundo servidor, primero debe de subirlos al primero, http://ohcihsiek/, (valga la redundancia). Además en la segunda webshell si utiliza el dominio completo http://www.ohcihsiek.jp/, lo que apoyaría aún más mi teoría de que el protagonista modifico su hosts xD, adelantándome un poco a lo que viene en las siguientes escenas, el script que descargo y ejecuto probablemente lo que hace es descargar malware, mas scripts y otros binarios que permitan ganar root del server, así como hacer tunneling para hacer las conexiones más transparentes hacia las máquinas de la intranet xD.

¿Posibilidad?: Posible, en este punto el protagonista demuestra ciertos conocimientos sobre redes, algunos protocolos de red y administración de sistemas xD.

Escena 6

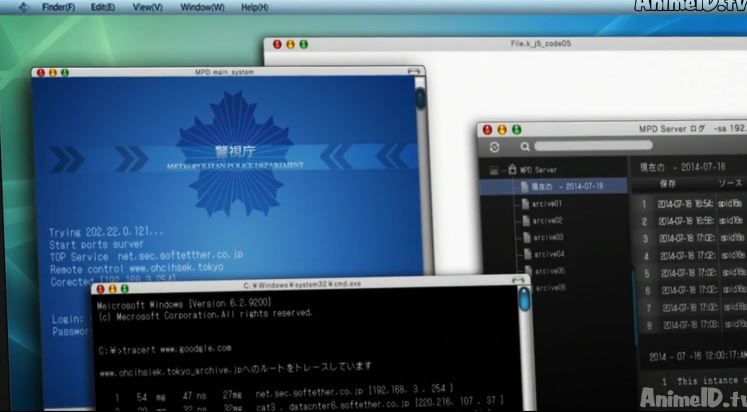

Contexto: En esta escena se muestra un control total del departamento de policía por el protagonista.

Comentarios con un poco de imaginación: Del lado derecho se puede ver un software que parece ser un cliente FTP conectado a un servidor con nombre MPD Server (¿Metropolitan Police Department?), en medio una Shell de Windows que está ejecutando un tracert a google que pasa por www.ohcihsiek.tokyo_archive.jp (estos pueden ser dominios dentro de la misma red) y también se ven varias referencias a softether.co.jp que es un servicio real de VPN. La información arrojada por el tracert nos muestra detalles interesantes, como que el request hace saltos hacia nodos de la VPN, esto podría implicar que los servidores están usando la conexión segura.

Entonces la teoría es que el protagonista ya ganando acceso a las máquinas de la intranet mediante el servidor web, consiguió privilegios de super usuario, system en el caso de Windows, y conecto las máquinas de la policía al servicio de VPN que compro en softether, lo más seguro es que la maquina desde donde está atacando también ya esté dentro de la VPN o alguna otra, el punto es que en este momento ya hay una comunicación segura establecida entre el atacante y las máquinas de la intranet de la policía xD, todo eso sin que el hacker sea detectado por IDS, IPS o antivirus xD.

¿Posibilidad?: Es muy posible, pero no es trivial, aquí las acciones del protagonista ya implicarían un conocimiento profundo de redes, seguridad informática, comunicaciones, administración de sistemas, configuración de VPNs, etc.

Escena 7

Contexto: En el último reto que lanzan los terroristas tiene que ser resuelto utilizando una página web donde aparece un contador, tiene un formulario con un campo de texto para escribir la contraseña y se supone que si se ingresa la contraseña correcta el explosivo del reto queda desactivado.

Comentarios con un poco de imaginación: Esto se resolvería desarrollando una pequeña página web con JavaScript para el contador y PHP para validar la contraseña introducida del lado del servidor, la contraseña puede estar hardcodeada en el propio script, el desarrollo del sitio web no tendría nada de ciencia, y creo que la parte de conectar la página web y el servidor en si a la bomba se podría resolver con un arduino xD. El script en PHP se podría conectar a un socket o algo por el estilo cuando recibiera la respuesta correcta y con eso desactivar la bomba.

¿Posibilidad?: Es posible, se necesitarían conocimientos de desarrollo web básicos y conocimientos medios de C, Arduino y microcontroladores en general, ha y por supuesto ser todo un experto en bombas y explosivos xD.

Escena 7

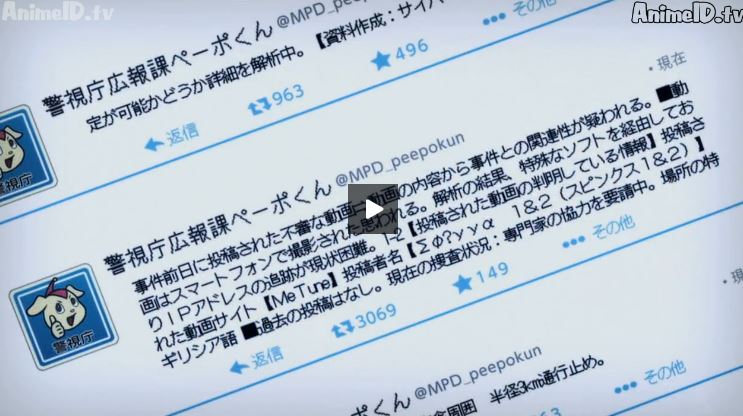

Contexto: Una vez que el contador de la página web llegaba a 0 resulta que la bomba no era bomba, bueno al menos no de las que explotan, si no lo que ocurrió es que el protagonista hacker hizo público todos los documentos de investigaciones internas del departamento de policía de Japón xD via twitter.

Comentarios con un poco de imaginación: Aunque esto suene descabellado es bastante posible, se podría realizar un pequeño script en bash que utilizara la api de twitter, incluyera la api key y secret key desde donde queremos twittear, y en donde mediante comandos como find o locate listara todos los archivos docx, pptx, xlsx, pdf, txt, imágenes, vídeos, audios (y en general cualquier tipo de archivo) que queramos de un servidor para publicar un tweet con ellos, debido a que twitter solo permite adjuntar imágenes, se podrían subir los archivos antes a algún otro servicio como mega, fileupload, fileshare, etc usando sus respectivas apis y ya solo se publicaría el link del archivo en el tweet final xD.

¿Posibilidad?: Es bastante factible poder hacer esto, se necesitarían conocimientos de programación, bash / batch si queremos hacer scripts rápidos, y saber cómo usar las apis de los servicios a utilizar (twitter, mega, fileshare, etc), podríamos desarrollar nuestros scripts tan sofisticados como queramos, incluso hacer que se twittearan archivos si cumplen solo ciertas características como fechas de creación, de modificación, extensión del archivo, peso del archivo, propietario del archivo y muchas cosas más :).

Escena 7

Contexto: Una vez que todos los documentos salen a la luz aparece una persona, quien al parecer es un administrador de sistemas de la policía encargado de proteger toda la información y los servidores xD, y quien está bastante frustrado por el hackeo que acaban de recibir x’D (ahí lo pueden ver casi llorando en su escritorio).

——————————————————————————————————-

Bueno espero les haya gustado esta publicación y se hayan divertido tanto como yo pensando y descubriendo que tanta realidad hay en la ficción :p, creo que siempre es un buen ejercicio voltear a ver las cosas que están haciendo los demás y hacerse la pregunta a uno mismo ¿Cómo lo haría yo?

Los dejo con el opening de la serie que por cierto es bastante bueno 🙂

Salu2