CTF OverTheWire: Natas2

Continuamos con la serie de tutoriales del CTF Natas, ahora toca el turno de natas2.

Natas Level 1 → Level 2

Username: natas2

URL: http://natas2.natas.labs.overthewire.org

Al igual que en los artículos anteriores, utilizamos la bandera obtenida en el reto anterior y accedemos a la URL indicada en las instrucciones del reto, veremos una pantalla como la siguiente.

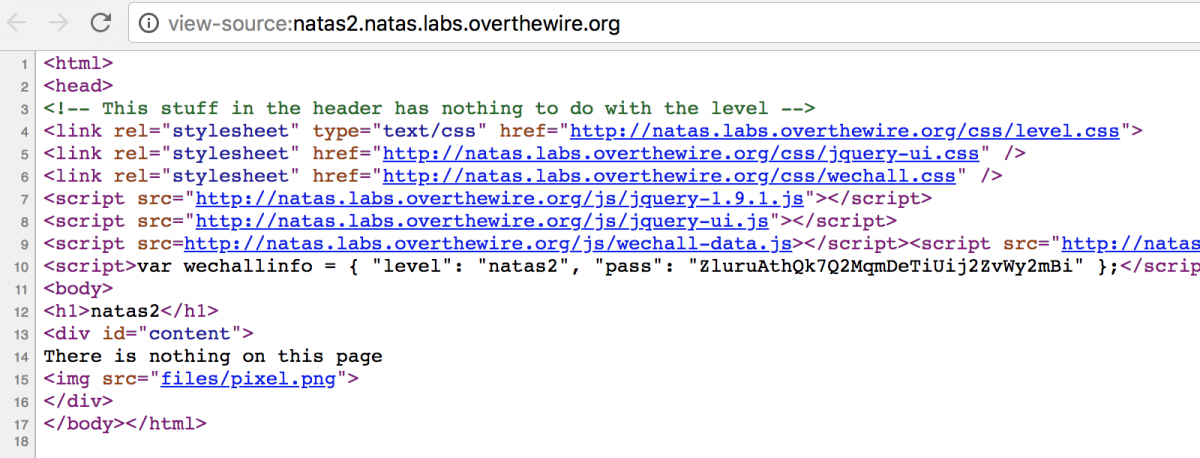

Repetimos lo que nos ha funcionado hasta ahora e inspeccionamos el código fuente de la pagina.

Efectivamente no vemos nada que haga referencia al password / bandera para acceder a natas3, sin embargo algo nos llama la atención, hay una imagen png de un pixel en el documento, eso es algo nuevo.

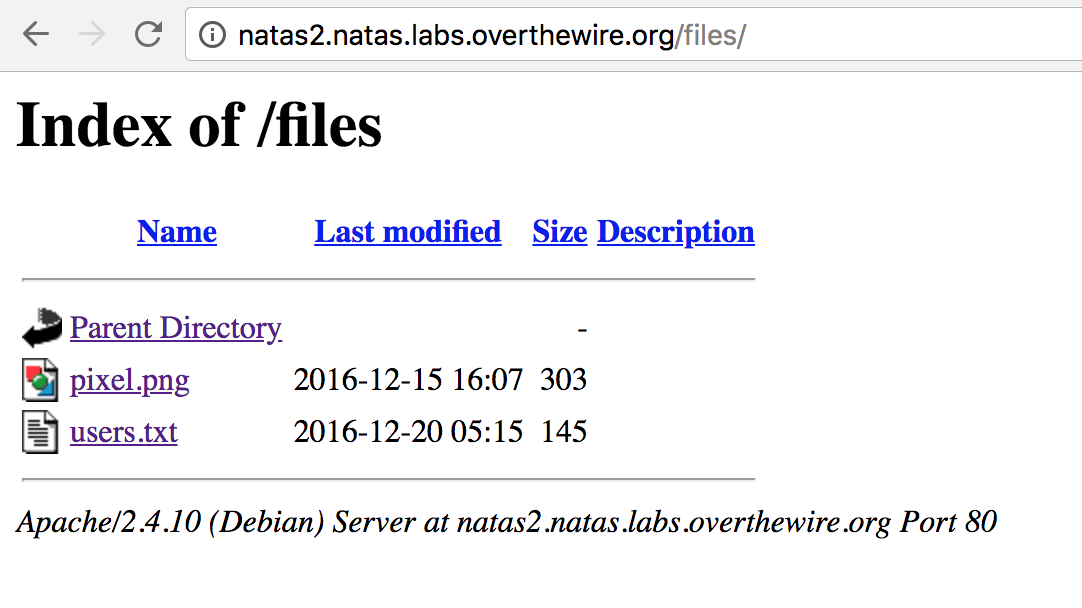

La imagen por si misma no es nada especial, http://natas2.natas.labs.overthewire.org/files/pixel.png, pero la ruta donde esta alojada si 🙂 así que visitamos la URL http://natas2.natas.labs.overthewire.org/files/ y voilà.

Debido a una mala configuración del servidor es posible listar los archivos de directorios que no contengan un index o pagina principal: index.html, index.php, index.jsp, etc. Esta es una vulnerabilidad de revelación de información llamada Directory Listing.

Dentro de users.txt encontraremos una lista de usuarios y contraseñas, entre ellos la bandera para acceder al siguiente reto

# username:password

alice:BYNdCesZqW

bob:jw2ueICLvT

charlie:G5vCxkVV3m

natas3:sJIJNW6ucpu6HPZ1ZAchaDtwd7oGrD14

eve:zo4mJWyNj2

mallory:9urtcpzBmH

La bandera para acceder a natas3 es sJIJNW6ucpu6HPZ1ZAchaDtwd7oGrD14

Happy hacking 🙂