OWASP – Riviera Maya e introducción a Overthewire CTF

El 20 y 21 de abril de este año se llevo a cabo la segunda edición de OWASP – Riviera Maya en Cancún, evento de seguridad al cual tuve la fortuna de asistir y donde coincidí con varios amigos de la seguridad informática: @hkm, @calderpwn, @nitr0us, dex, @tresvecesdobleu, [@NoxOner](http://@NoxOner ), @acorazada, @jjtibaquira son algunos de los que me vienen a la mente ahora mismo (una disculpa si me olvidé de alguno), en lo personal creo que esto es lo mejor de este tipo de eventos 🙂

El staff del evento ha publicado algunos videos de las charlas que podrán encontrar en el canal de youtube de OWASP Latam

Durante el evento tome el taller de web hacking impartido por Eduardo Vela (sirdarckcat), el formato era muy parecido a un CTF en donde ibas resolviendo cada uno de los niveles explotando vulnerabilidades web especificas (XSS, SQLi, LFI, etc). Este tipo de vulnerabilidades web han existido durante los últimos 20 años pero creo que la finalidad del taller era demostrar que siempre habra nuevas formas de seguir aprovechandolas.

Jugar CTFs me divierte mucho ya que siempre se aprende algo nuevo (en el pasado he publicados algunos como #CPMX6 CTF) y este no fue la excepción, al final logre completar todos los retos y Eduardo me dijo que fui el único que lo hizo 😳

Ahora que estoy dedicado el 99% del tiempo al desarrollo de software (ocasionalmente hago algún freelance que tiene que ver con Pentest o revisiones de código) lo mas cercano al hacking que hago son CTFs (justo ahora me estoy preparando para jugar el Google – Capture the flag 2018) y entonces pensé que hay muchísima gente interesada en este tipo de competencias de hacking pero no saben bien por donde empezar y decidí comenzar una nueva serie de tutoriales donde resolveremos un CTF paso a paso 🙂

Me di a la tarea de investigar varios de los CTFs que hay en Internet (básicos, intermedios, avanzados, imposibles, etc…) y creo que el mejor para principiantes se encuentra en OverTheWire, la idea es que resolveremos el CTF llamado Natas donde aprenderemos lo básico de web y mobile hacking y terminando esta serie (son 33 niveles) nos moveremos a algo un poco mas intermedio/avanzado donde tengamos que hacer binary exploitation.

Bueno, pues comenzamos….

Natas CTF

Este CTF, a diferencia de otros como los jeopardy que te dejan jugar los niveles en el orden que tu decidas, te forzá a resolver el nivel actual antes de pasar al siguiente, entonces debemos comenzar por Natas0

Username: natas0

Password: natas0

URL: http://natas0.natas.labs.overthewire.org

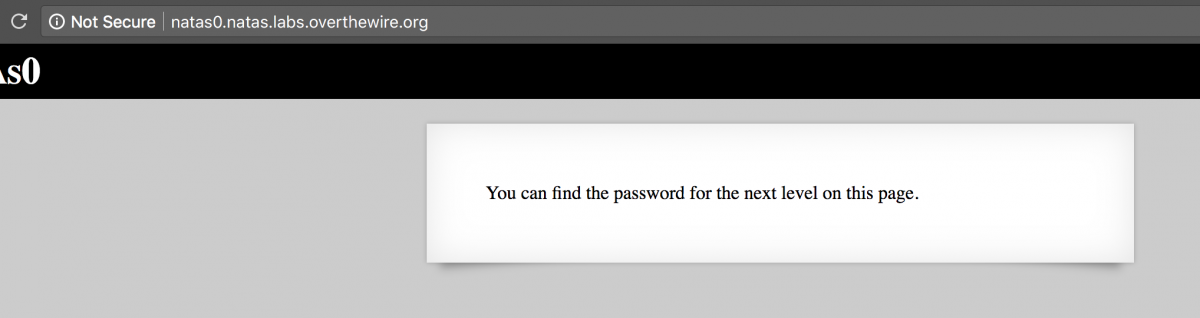

Vamos a la URL que nos indican las instrucciones, introducimos las credenciales que nos da el reto y veremos una pantalla como la siguiente:

Nos dice que el password se encuentre en esta misma pagina sin embargo no vemos nada que haga referencia a la contraseña.

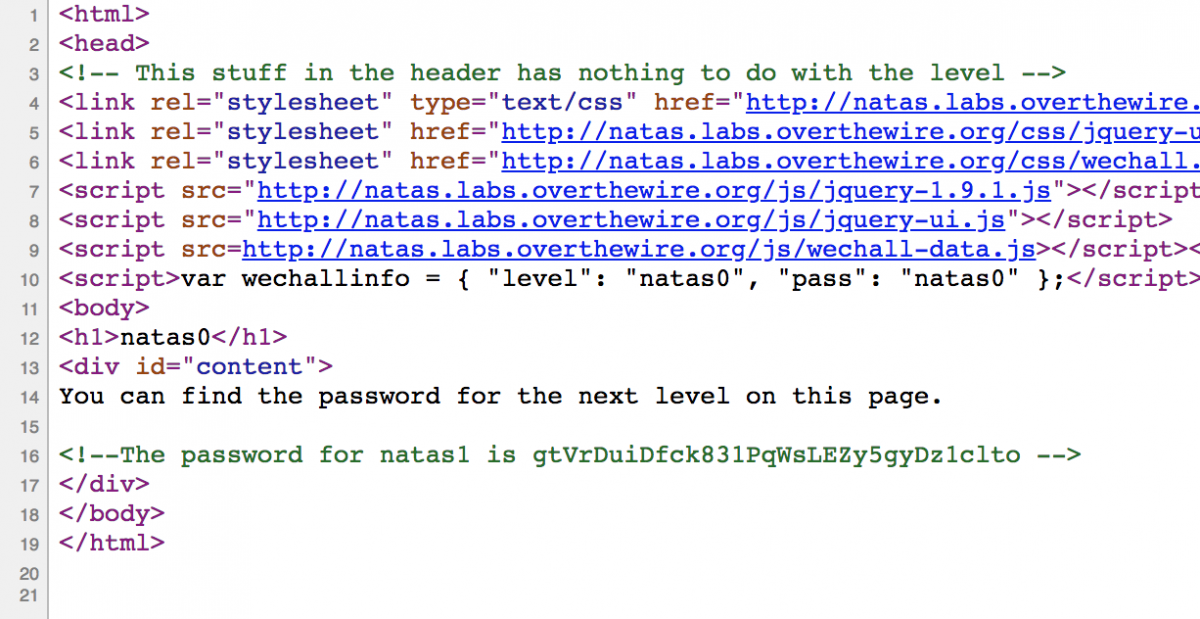

Esta es la primera lección para los principiantes de los CTFs, lo primero que tenemos que hacer en la mayoría de los casos es ver el código fuente de las paginas.

La contraseña para natas1 es gtVrDuiDfck831PqWsLEZy5gyDz1clto, felicidades ahora podemos continuar con el nivel 1, tratare de ir publicando los siguientes artículos cada 2 o 3 días así que estén pendientes.

Happy hacking 🙂